Wenn Sicherheit zu Bevormundung wird

Warum der HTTPS-Zwang ein Problem ist

Sicherheit im Internet ist wichtig.

Doch wie so oft gilt: Gut gemeint ist das Gegenteil von gut.

Was als sinnvolle Schutzmaßnahme begann, entwickelt sich langsam zu einem starren Dogma – mit teils absurden Folgen für Betreiber, Entwickler und IT-Administratoren.

Ausgangspunkt: Sicherheit durch Verschlüsselung

Seit den Enthüllungen von Edward Snowden 2013 hat sich vieles verändert.

Die Erkenntnis, dass Datenströme weltweit überwacht und mitgelesen werden, führte zu einer massiven Ausweitung von HTTPS-Verschlüsselung.

Das Prinzip ist einfach: Statt Daten im Klartext zu übertragen, werden sie verschlüsselt. Dritte können also nicht mehr mitlesen oder manipulieren.

Das ist sinnvoll – vor allem bei Online-Banking, E-Mail-Logins oder Formularen und auch in der elektronischen Kommunikation, wo sensible Informationen übertragen werden. Wir unterstützen das voll und ganz!

Heute setzen fast alle großen Webseiten auf HTTPS.

Browser wie Chrome, Firefox oder Safari markieren HTTP-Seiten inzwischen als „unsicher“.

Google belohnt HTTPS-Seiten im Ranking, und viele Hosting-Anbieter aktivieren automatisch kostenlose Zertifikate (z. B. via Let’s Encrypt).

Soweit – so gut.

Das Problem: Sicherheit ohne Kontext

Das Problem beginnt dort, wo Sicherheit verordnet statt verstanden wird.

Browserhersteller behandeln inzwischen jede unverschlüsselte Verbindung als gefährlich, egal ob sie tatsächlich ein Risiko birgt oder nicht.

Beispiel:

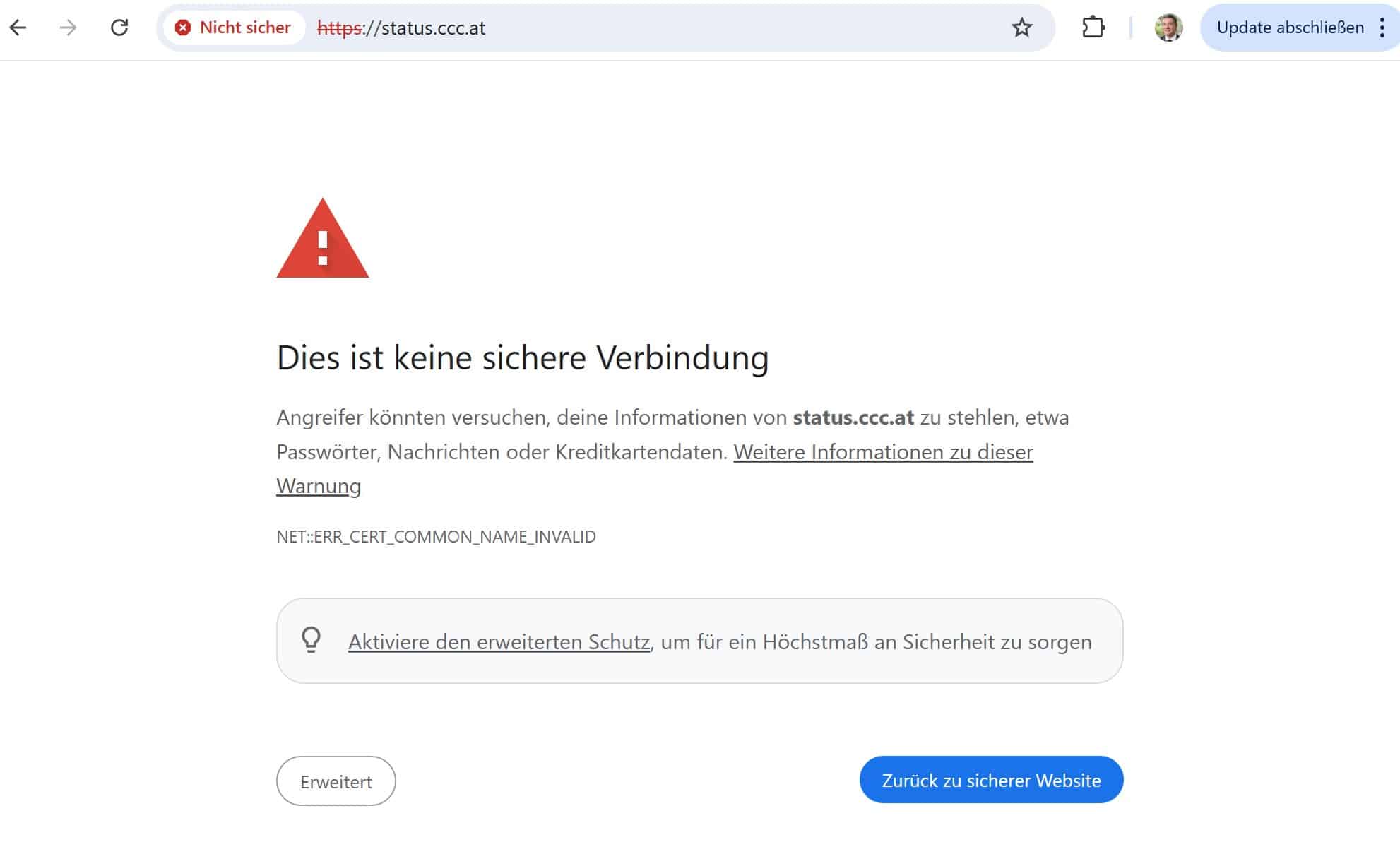

Die folgende Seite zeigt lediglich den Betriebsstatus von Serversystemen – keine Logins, keine Datenübertragung durch eine externe Monitoring-Firma. Ich kann auf dieser Seite kein Zertifikat installieren. Sie gehört nicht mir. Trotzdem wird sie von modernen Browsern blockiert, mit der Warnung, jemand könne „Informationen stehlen“.

Das ist kein Sicherheitsgewinn, sondern ein Kommunikationsproblem.

Wer Sicherheit zu dogmatisch auslegt, schadet am Ende dem Vertrauen in die Technologie.

Für den Betreiber wirkt das rufschädigend, für den Nutzer verunsichernd – und für die Sache der IT-Sicherheit kontraproduktiv.

Natürlich kann man jetzt einen Reverse Proxy betreiben im eigenen Netz, die Seite von dieser Firma SSL verpacken und den Kunden zur Verfügung stellen. Aber wozu der Aufwand? Es ist nichts in der Kommunikation geheim. Keine Login Daten werden übertragen, es ist eine reine Anzeigeseite. So etwas ist nicht selten.

Wie man es intelligenter lösen könnte

Niemand hat etwas gegen Sicherheit – aber sie ließe sich mit Hausverstand umsetzen.

Statt jede HTTP-Verbindung pauschal zu blockieren, könnten Browser einfach prüfen:

-

Funktioniert HTTPS?

Wenn ja → alles gut, grünes Schloss. -

Funktioniert HTTPS nicht, aber HTTP schon?

Dann → Verbindung zulassen, aber klar kennzeichnen, z. B. mit einem roten Schloss und dem Hinweis:

„Diese Verbindung ist unverschlüsselt. Sie überträgt aber nur öffentliche Informationen.“

Das wäre ehrlich, transparent und praxisnah.

Es würde Nutzerinnen und Nutzern die Wahl lassen –

und gleichzeitig echten Schutz dort bieten, wo er wirklich nötig ist.

So geht es übrigens auch vielen kleinen Firmen, die eine Website im Netz stehen haben, die keinerlei Login etc. erlaubt. Einfach eine Visitenkarte im Netz.

Technischer Hintergrund: Warum Browser blockieren

Früher war HTTPS optional. Heute erzwingen Browser es zunehmend:

-

„HTTPS by Default“: Seit 2021 versucht Chrome automatisch, jede Verbindung über HTTPS herzustellen.

-

HSTS (HTTP Strict Transport Security): Wenn eine Website einmal über HTTPS erreichbar war, merkt sich der Browser, dass sie nur noch verschlüsselt aufgerufen werden darf – dauerhaft. Der Betreiber kann also auch wenn er zu testzwecken z.B. SSL ausschaltet mit dem Browser nicht mehr auf seine eigene Seite zugreifen.

-

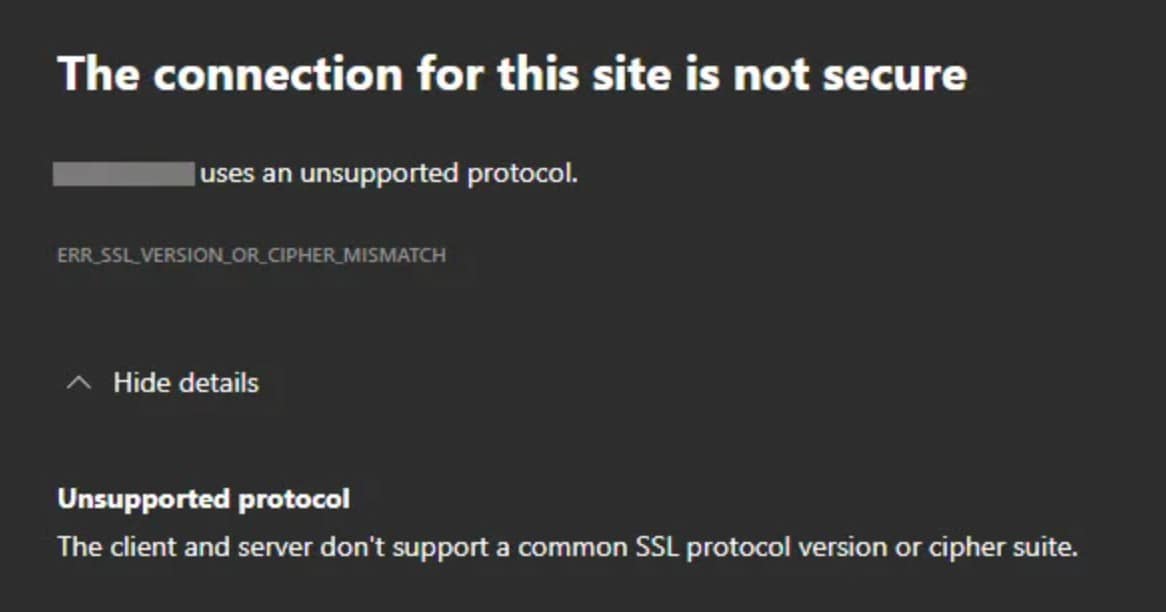

Selbstsignierte Zertifikate: Auch interne Seiten, die nur im Firmennetz oder für Administratoren gedacht sind, werden blockiert, wenn das Zertifikat nicht von einer offiziellen Zertifizierungsstelle stammt. Das stammt das Zertifikat in Firmennetzwerken für interne Server übrigens so gut wie nie.

-

HTTP-Zugriffe auf IP-Adressen (z. B. 192.168.0.1): Früher problemlos, heute mit Warnungen oder kompletten Sperren versehen.

Das führt zu paradoxen Situationen:

Ein Administrator, der seine eigenen Server warten will, muss sich eine veraltete Browser-Version installieren (Firefox portable), weil moderne Browser den Zugriff verweigern.

Ja, ich weiß, dass die Verschlüsselung unsicher ist. Ich befinde mich in meinem eigenen Netzwerk, ich weiß dass niemand zwischen mir und meinem Server ist und ja, ich will ihn trotzdem verwalten. Es ist wirklich nicht gefährlich. Lass mich doch einfach! Der Browser lässt diesen Zugriff nicht mehr zu.

Oder: Eine Testumgebung, die bewusst ohne SSL betrieben wird, lässt sich nicht mehr aufrufen, weil der Browser sie zwangsweise auf HTTPS umleitet, wenn SSL testweise aktiv war (HSTS ist dafür verantwortlich).

Was als Schutz gedacht war, führt so zu Funktionseinschränkungen, Fehlalarmen und sogar realen Sicherheitsrisiken – denn wer mit alten Browsern arbeitet, öffnet Angriffsflächen, die längst geschlossen waren.

Das Ergebnis: Sicherheitsdogma statt gesunder Menschenverstand

Die aktuelle Entwicklung zeigt ein größeres Problem:

Sicherheitsmechanismen ersetzen zunehmend Eigenverantwortung.

Wenn selbst harmlose Seiten, lokale Admin-Oberflächen oder Testsysteme als „unsicher“ gebrandmarkt werden, verliert der Sicherheitsbegriff an Glaubwürdigkeit.

Nutzer lernen nicht, Risiken zu verstehen, sondern nur, Warnungen wegzuklicken.

Echte Gefahren verschwimmen mit überzogenen Warnhinweisen – und Sicherheit wird zum reinen Gehorsamssystem.

Sicherheit braucht Kontext, nicht Zwang

Es geht nicht darum, HTTPS abzuschaffen. Verschlüsselung bleibt unverzichtbar, wenn vertrauliche Informationen übertragen werden. Aber wir müssen unterscheiden zwischen:

-

Schutz sensibler Daten,

-

technischer Notwendigkeit, und

-

blinder Regulierung.

Nicht jede Seite braucht Verschlüsselung.

Eine Statusseite, die öffentlich zugänglich ist, ist kein Risiko.

Eine Webseite auf der nur eine digitale Visitenkarte ist, braucht keine Verschlüsselung

Ein interner Admin-Zugang kann auch über ein isoliertes Netz sicher betrieben werden.

Und wer eine bewusste technische Entscheidung trifft, sollte nicht durch Software bevormundet werden.

Digitale Souveränität beginnt mit Wahlfreiheit

Wahre digitale Sicherheit entsteht nicht durch Zwang, sondern durch Kompetenz und Kontrolle.

Wenn Software-Hersteller festlegen, welche Verbindungen „gut“ oder „böse“ sind, verlieren Betreiber die Hoheit über ihre eigene Infrastruktur.

Das ist das Gegenteil von digitaler Souveränität.

Sicherheit heißt nicht, jede Entscheidung abzunehmen – sondern Menschen zu befähigen, informiert, bewusst und eigenverantwortlich zu handeln.

Der HTTPS-Zwang tut das Gegenteil: Er nimmt die Entscheidung aus der Hand.

Fazit

-

HTTPS ist gut und nowtendig

- Es ist gut, dass Seiten die Benutzerkennungen / Passwörter übertragen alle verschlüsselt sind

-

Der HTTPS-Zwang ist schlecht.

-

Sicherheit braucht Kontext und Verhältnismäßigkeit.

- Wenn ich weiß dass ich http haben möchte, dann sollte das zulässig sein.

Wenn selbst harmlose Seiten blockiert werden, entsteht kein Sicherheitsgewinn, sondern Misstrauen. Wer Sicherheit ernst nimmt, muss aufklären – nicht bevormunden, neue Sicherheitslöcher eröffnen und Menschen verunsichern.

Zur Petition:

openpetition.eu/!gdljh